Polscy archeolodzy odkryli olbrzymi, inkaski kompleks ceremonialny w Peru

8 września 2019, 08:42Z przeszło 20 budowli i 5 placów składał się inkaski kompleks ceremonialny odkryty w sierpniu przez polskich i peruwiańskich archeologów. Zdaniem naukowców jest to największe znalezione dotąd założenie tego typu w Andach, zlokalizowane na tak dużej wysokości – powyżej 4800 m n.p.m.

Sakkara: archeolodzy odnaleźli grobowiec skarbnika Ramzesa II

5 listopada 2021, 12:07W nekropolii w Sakkarze natrafiono na grobowiec skarbnika z okresu panowania Ramzesa II. Archeolodzy z Uniwersytetu w Kairze odsłonili wejście, na którym widnieją wyryte w kamieniu sceny przedstawiające właściciela - Ptahemwię, a także ściany z malowidłami. Uwieczniono na nich procesję z darami oraz scenę zabicia cielęcia.

Deepfake – jedno z największych zagrożeń w internecie

5 lutego 2026, 10:57Sprawdź, dlaczego eksperci ostrzegają, że deepfake’i są groźniejsze niż klasyczny ransomware i dowiedz się, jak się chronić przed próbami manipulacji. Deepfake to nagranie dźwiękowe lub film wideo wygenerowane po części albo w całości przez sztuczną inteligencję. Ma wiernie naśladować czyjś wygląd, głos i sposób zachowania, aby zmylić odbiorcę i nakłonić go do określonych zachowań lub zmiany sposobu myślenia.

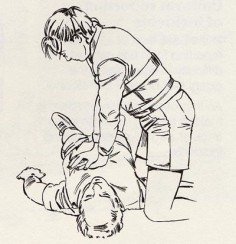

Metoda usta-usta może zaszkodzić

17 marca 2007, 14:46Najnowsze badania sugerują, że osoby, które doznały nagłego ataku serca nie powinny być ratowane metodą usta-usta. Wydaje się, że sam ucisk na klatkę piersiową daje większe szanse na uratowanie takiej osoby i zapobieżenie uszkodzeniom mózgu wskutek niedotlenienia.

Ofiary perfekcjonizmu

29 maja 2009, 17:02Kobiety cierpią z powodu uczucia nieadekwatności, niesprawdzenia się częściej niż mężczyźni. Dotyczy to zarówno sytuacji domowych, jak i związanych z pracą (Journal of Occupational and Organizational Psychology).

Chłopcy żyjący z palaczem mają wyższe ciśnienie

2 maja 2011, 16:27Narażenie na bierne palenie, nawet na bardzo niskim poziomie, zwiększa ciśnienie krwi u chłopców. Co ciekawe, dziewczynki podlegające biernemu paleniu mają niższe ciśnienie od rówieśnic, które nie są wystawione na oddziaływanie tytoniu.

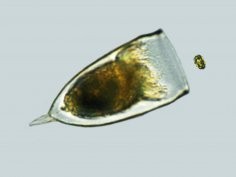

Glony uciekają przed drapieżnikami

1 października 2012, 10:32Choć reprezentuje fitoplankton, Heterosigma akashiwo zachowuje się jak zwierzę, bo na widok drapieżników, bierze "nogi" za pas.

Mieszkają w pobliżu, a zabijają inaczej

31 stycznia 2014, 11:41Grzechotniki Crotalus oreganus helleri zamieszkujące obszary oddalone o 2 godziny jazdy samochodem produkują zupełnie różne jady. U węży z pustynnych okolic Phelan toksyna zawiera białka uszkadzające ściany naczyń i zaburzające krzepnięcie. U gadów z górskiego rejonu Idyllwild jest to zaś neurotoksyna hamująca przesyłanie sygnałów.

Cztery niezałatane dziury w IE

27 lipca 2015, 08:33HP ujawnia cztery dziury w Internet Explorerze, które pozwalają na przejęcie kontroli nad komputerem ofiary. Informacje o lukach zebrano w ramach HP Zero Day Initiative, a Microsoft wciąż nie opublikował poprawek.

Zawsze żują przed połknięciem

15 września 2016, 06:06Płaszczki zawsze przeżuwają pokarm przed połknięciem.